Il Black Friday e le minacce. Come difendersi con Hornetsecurity.

Il Black Friday, tradotto letteralmente con “venerdì nero”, è una giornata dedicata a sconti e promozioni che segna l’inizio del periodo degli acquisti natalizi.

Si ipotizza che l’origine del nome indichi un aumento delle vendite e dei guadagni, poiché i commercianti vedono passare le vendite dal “rosso” (in perdita) al “nero”, che sta a determinarne, invece, un incremento.

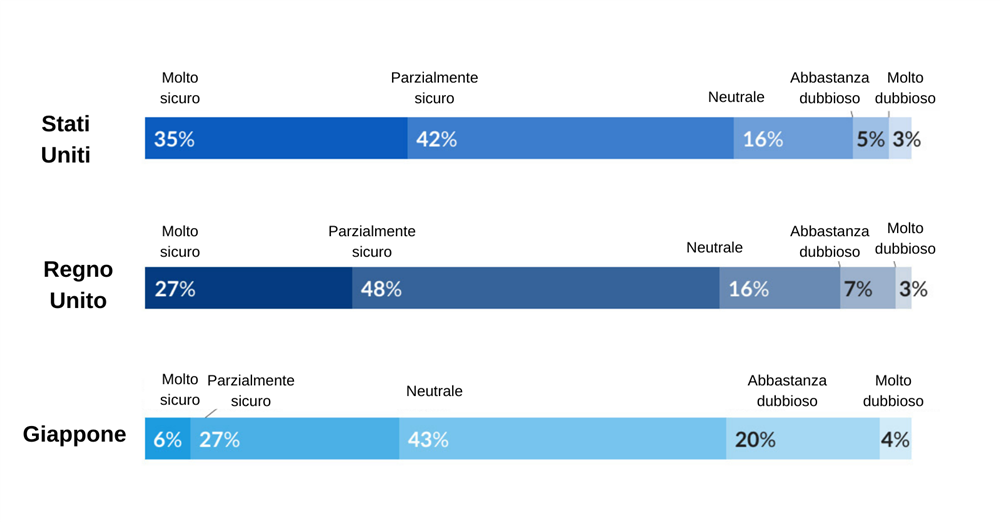

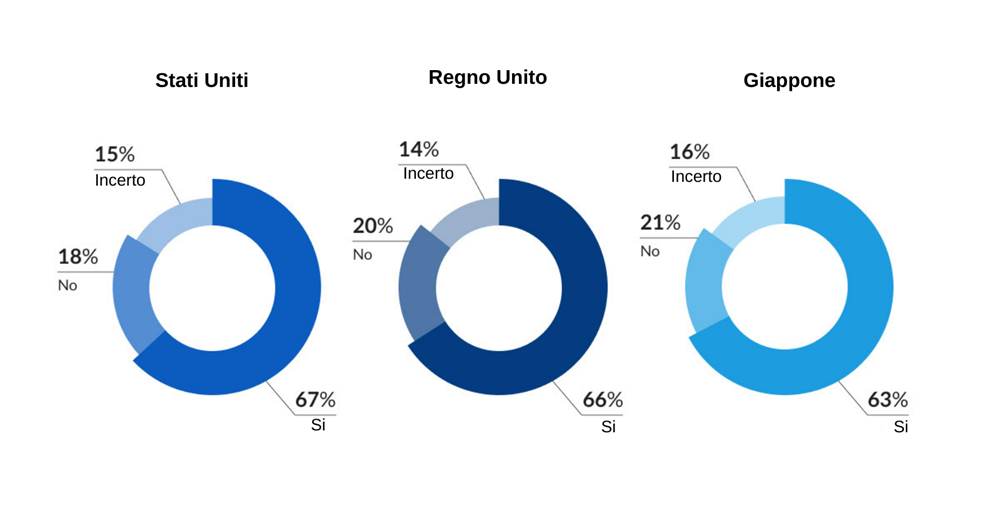

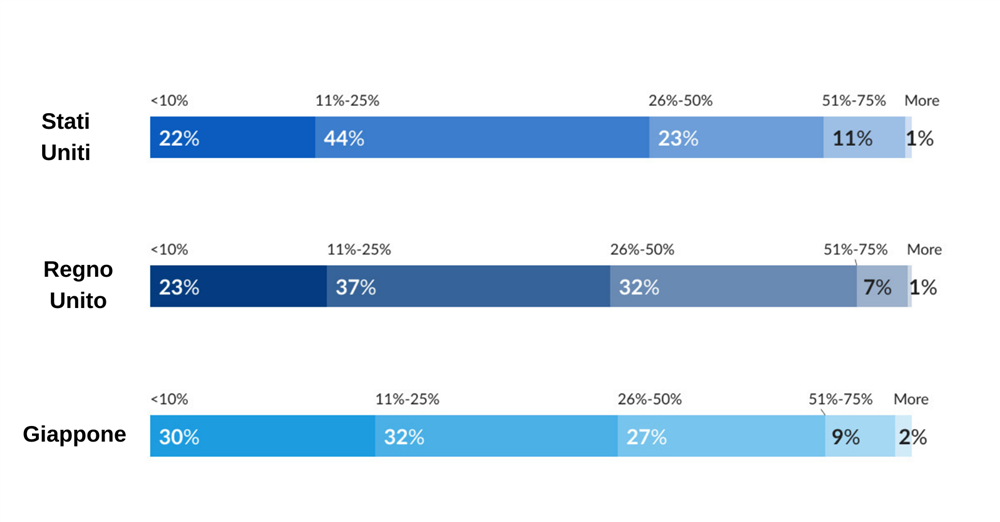

Il fenomeno, che ha origine negli Stati Uniti, grazie alla globalizzazione si è diffuso rapidamente nel Regno Unito per poi espandersi al resto dell’Europa, Italia compresa.

Black Friday: le minacce

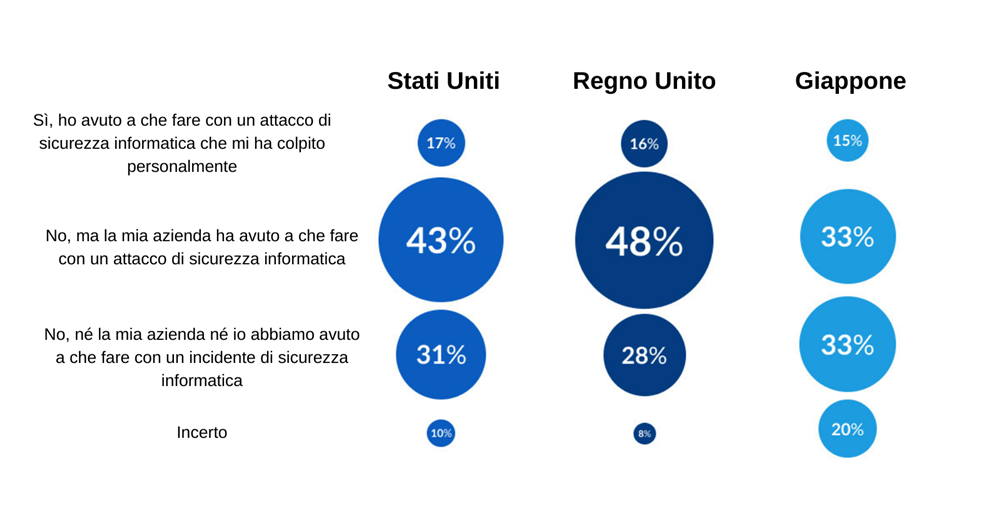

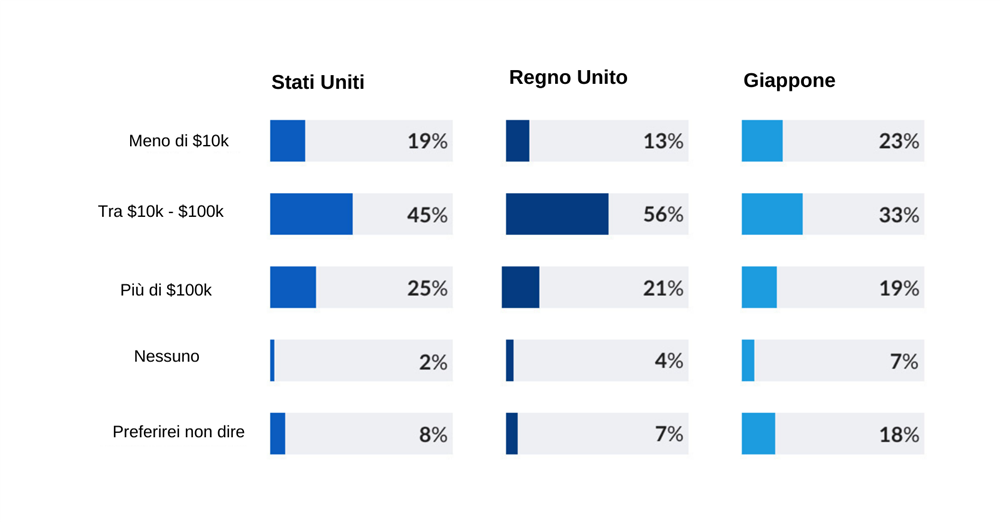

La quantità di denaro speso durante questo importante evento di shopping aumenta di anno in anno, fornendo ai criminali informatici l’opportunità perfetta per truffare gli acquirenti con attacchi sempre più sofisticati.

Tra le minacce emergenti più diffuse troviamo:

- Gli attacchi di phishing, nei quali il malcapitato viene contattato via e-mail dal criminale informatico che si spaccia per un'istituzione legittima con lo scopo di indurre la persona a fornire dati sensibili come informazioni di identificazione personale, dettagli di carte bancarie e di credito e password.

- Il Cloud-jacking o dirottamento dell'account cloud, si verifica quando l'account cloud di un individuo o di un'organizzazione viene rubato, dirottato o rilevato da un hacker, per condurre ulteriori attività dannose o non autorizzate.

- Il malvertising, un attacco informatico caratterizzato dall’uso di pubblicità spesso attendibili ma che in realtà contengono codice dannoso che reindirizza l’utente a siti Web fraudolenti.

Cosa fare per difendersi dalle minacce durante il Black Friday?

Questo tipo di minacce rappresentano tattiche tipiche del furto d’identità particolarmente diffuso durante il Black Friday.

L’obiettivo principale degli aggressori è ottenere le credenziali degli account del malcapitato. Questi account potrebbero essere PayPal, eBay, Amazon, Office 365 o qualsiasi altro account utile all’ hacker al fine di rubare denaro o altre credenziali.

Pertanto, è bene difendere sé stessi e la propria azienda da tali minacce seguendo alcuni consigli per gestire il rischio informatico e limitare possibili danni.

Evitare di usare il Wi-Fi pubblico per fare shopping

Usare il Wi-Fi pubblico per approfittare delle migliori offerte del Black Friday rappresenta un rischio per la sicurezza poiché una rete non protetta non richiede alcuna autenticazione per stabilire una connessione di rete, permettendo ai truffatori di accedere direttamente a qualsiasi dispositivo non protetto sulla stessa rete aperta.

Questo permette agli hacker di intercettare così i dati trasferiti, compresi i dettagli della carta di credito, password, informazioni sull'account e molto altro.

Utilizzare solo siti sicuri

Uno dei modi più popolari in cui i criminali cercano di ingannare gli acquirenti consiste nel creare siti “contraffatti” i quali appaiono come del tutto legittimi, tuttavia, sottili cambiamenti possono indicare che tutto non è come sembra.

Occorre quindi porre massima attenzione ai siti durante lo shopping, controllando ad esempio la validità dell’indirizzo web cercando il simbolo di un lucchetto nella barra degli indirizzi e controllare che l'URL inizi con “https://”.

Inoltre, è bene verificare il nome dell’azienda, leggere le recensioni e controllare i dati di registrazione del dominio prima di compilare qualsiasi informazione.

Usare password forti

Creare una password forte è uno dei modi più semplici per proteggersi dall'essere violato online.

È consigliabile, infatti, utilizzare un nome utente e una password unici per diversi account online piuttosto che la stessa password per più account in modo che, nel malaugurato caso di phishing, gli hacker non abbiano accesso agli altri account online.

Servirsi degli strumenti giusti

Per proteggersi da attacchi informatici come le e-mail di phishing è fondamentale utilizzare un software di sicurezza affidabile che possa identificare gli allegati dannosi e bloccare i siti di phishing, sia sul computer che sui dispositivi mobile.

Hornetsecurity fornisce soluzioni per la sicurezza complessiva del traffico e-mail, tra cui la protezione multilivello da Spam e Malware, il filtraggio e monitoraggio delle e-mail in tempo reale, la crittografia e-mail completamente automatizzata, l'archiviazione e-mail conforme alla legge e un servizio di continuità, che mantiene la comunicazione e-mail in caso di guasto o interruzione del server.

Per saperne di più su Hornetsecurity clicca qui

Per saperne di più sui prodotti Hornetsecurity clicca qui