Il Cybersecurity Awareness Month, è stato lanciato dalla National Cybersecurity Alliance e dal Department of Homeland Security (DHS) degli Stati Uniti nell'ottobre 2004, come mese dedicato alla sensibilizzazione sull'importanza della sicurezza informatica.

Il mese della consapevolezza della sicurezza informatica è un'ottima opportunità per gli MSP ed i fornitori di servizi IT, per ricordare agli utenti finali e ai clienti come rimanere al sicuro online.

Quattro semplici modi per essere sempre protetti online

Ecco alcuni semplici consigli per ricordare agli utenti finali e ai clienti come proteggere i propri dati online:

• Utilizzare password forti Una password forte deve essere lunga, casuale, unica e includere tutti e quattro i tipi di caratteri, tra cui maiuscole, minuscole, numeri e simboli. I gestori di password sono uno strumento potente ed utile per creare password forti per i propri account.

• Autenticazione a più fattori (MFA) L’abilitazione dell'MFA offre un ulteriore livello di protezione: per accedere a un account MFA si utilizzano diversi metodi di verifica della propria identità. Questo può includere l'accesso a un account con una password e la successiva riconferma con un codice di autenticazione.

• Riconoscere e segnalare le truffe di phishing Saper riconoscere gli attacchi di phishing, che si riferiscono al tentativo di indurre le persone a condividere dati preziosi o a visitare siti web infettati da malware, è fondamentale per evitare pericolose fughe di dati.

• Mantenere il software aggiornato Aggiornare regolarmente il software garantisce la disponibilità delle più recenti patch di sicurezza, correzioni di bug e aggiornamenti sui dispositivi e sulle applicazioni. Un software non aggiornato può rappresentare una vulnerabilità che un criminale informatico potrebbe sfruttare.

Suggerimento bonus: disporre di una solida soluzione di backup

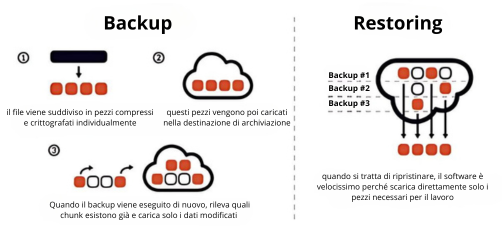

Un aspetto critico della sicurezza informatica che gli MSP dovrebbero sottolineare è l'importanza di avere una soluzione di backup affidabile. Sebbene gli sforzi della cybersecurity si concentrino sulla prevenzione delle violazioni, attacchi come il ransomware o gli incidenti di phishing possono ancora verificarsi, e quando accadono, un solido sistema di backup può essere un salvavita.

Comet Backup è un software di backup rapido e sicuro per i professionisti IT e le aziende di tutto il mondo. Consente alle aziende di proteggere i propri dati, garantire la continuità operativa e la prevenzione degli incidenti.

Per saperne di più a riguardo di Comet clicca qui

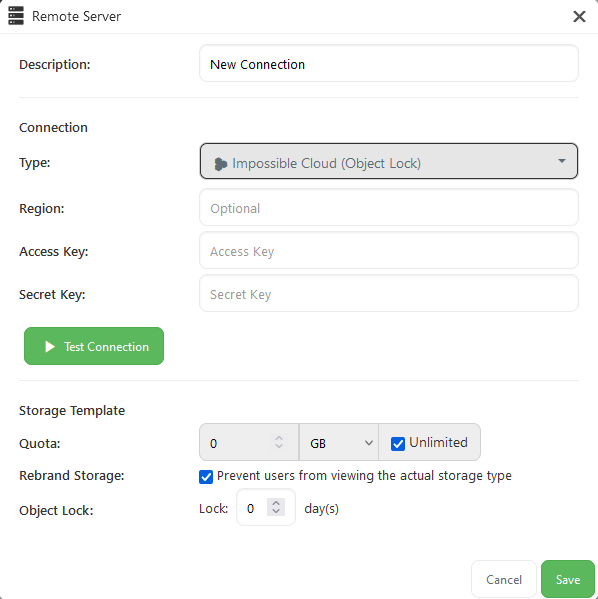

Un'altra grande caratteristica di Impossible Cloud è l'integrazione di

Un'altra grande caratteristica di Impossible Cloud è l'integrazione di