Il phishing è sicuramente il crimine informatico più frequentemente segnalato dalle aziende negli ultimi anni.

Individuare un tentativo di phishing quando si verifica è fondamentale per non cadere vittima di questi attacchi ed evitare che dati sensibili vengano rubati. In questo articolo mostreremo come riconoscere i principali trucchi usati dai criminali informatici e difendersi da essi.

Il phishing ha molte facce

Il phishing via e-mail non è l'unica via che i truffatori utilizzano per accedere alle informazioni. Riportiamo di seguito le tecniche di phishing più comuni utilizzate dai criminali informatici e preziosi consigli su come affrontarle:

- Dirottamento dell'URL: gli hacker registrano un nuovo dominio simile all'originale con un piccolo errore di ortografia che spesso passa inosservato, in realtà però si finisce su un sito web falso. Si consiglia di digitare manualmente l'URL nel proprio browser al fine di individuare l'errore di battitura nell'URL e, con esso, il tentativo di truffa.

- Smishing: I truffatori inviano link via SMS, spesso camuffati da conferme d'ordine o aggiornamenti sulla tracciabilità e, una volta cliccato sul link, si viene reindirizzati ad un sito che richiede di inserire dati sensibili. Consigliamo di cercare il testo dell'SMS in un motore di ricerca e di non seguire l'invito a scaricare applicazioni non autorizzate.

- Vishing: Il phishing può avvenire anche sotto forma di telefonate, gli hacker falsificano i numeri di telefono fingendo che sia un ente o un’organizzazione nota a chiamare. Consigliamo di utilizzare un motore di ricerca per cercare il numero di telefono e, per andare sul sicuro, di chiedere una lettera ufficiale per posta.

- Pharming: In casi estremi, i criminali informatici prendono il controllo di un intero server DNS, confiscando un dominio legittimo per reindirizzare il traffico verso un sito web falso. Raccomandiamo di controllare sempre che i siti abbiano una connessione HTTPS (l'HTTP può indicare che il dominio potrebbe non essere sicuro e si dovrebbe evitare di inserire dati).

- Spear phishing: I truffatori raccolgono informazioni personali su un singolo individuo fingendosi una persona reale della famiglia o della cerchia di lavoro e chiedere così un sostegno monetario tramite e-mail, messaggi sui social media o telefono. Si consiglia di mantenere i propri account di social media privati e di non condividere le informazioni pubblicamente.

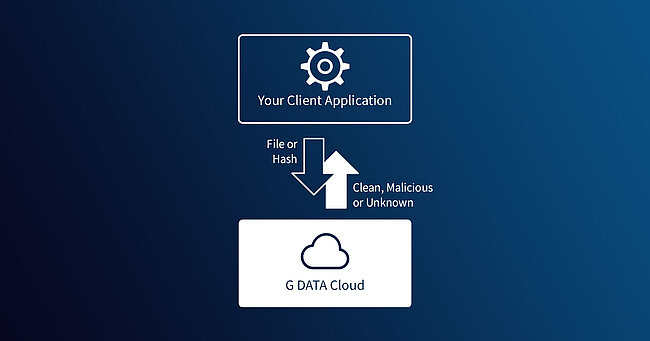

Come i truffatori possono sfruttare la tecnologia di accesso remoto

Le soluzioni professionali di desktop remoto sono strumenti sicuri per accedere ai dispositivi da remoto. AnyDesk crittografa tutti i dati ed offre i più elevati standard di sicurezza per mantenere tutte le connessioni in uscita e in entrata al sicuro da occhi indiscreti.

Ma, purtroppo, ci sono stati casi in cui i truffatori hanno abusato della tecnologia di accesso remoto come potenziale strumento per aumentare i loro tentativi di phishing. Consentire ad un criminale informatico di accedere da remoto al proprio dispositivo è sempre pericoloso. È quindi l'uso improprio di questa tecnologia a essere pericoloso, non il prodotto in sé; perciò, consigliamo di non fornire mai il proprio ID AnyDesk a persone sconosciute.

AnyDesk: la soluzione di accesso remoto sicura

Come per i server di posta elettronica, AnyDesk offre una Whitelist che consente di inserire nella lista bianca le persone (ID AnyDesk) conosciute. In questo modo, solo le persone inserite nella whitelist possono connettersi al proprio dispositivo. Per le aziende, la whitelist di un Namespace aggiunge ulteriore sicurezza, poiché solo gli ID che fanno parte di quel particolare Namespace possono connettersi.

Per i reparti IT, gli strumenti di desktop remoto come AnyDesk sono particolarmente utili perché consentono agli amministratori di creare client personalizzati con determinati privilegi già preimpostati. L'assistenza IT può creare client solo in entrata, ad esempio, per garantire che nessuno possa prendere il controllo del dispositivo del personale di assistenza durante una sessione di supporto remoto.

Inoltre, la gestione delle autorizzazioni di AnyDesk consente agli utenti di preimpostare determinate restrizioni di accesso per chiunque si connetta al loro dispositivo.

Scopri di più sulle caratteristiche di AnyDesk e provalo oggi stesso.

Richiedi la licenza di prova gratuita AnyDesk.

Per saperne di più sui prodotti AnyDesk clicca qui

_1000.png)